ランサムウェア集団に広がる「脅迫の多様性」

iStock.com/style-photography

ランサムウェア集団が身代金の支払いを迫る手口やテクニックは、データを公開したり他者に販売すると脅したりするだけではなくなっている。Sophosのピーター・マッケンジー氏(インシデント対応ディレクター)は、企業のデータ保護技術が向上したため、ランサムウェア集団は新たな脅迫方法で要求を補完するようになったと言う。 「盗み出した個人情報を利用して、従業員に名指しでメールを送ったり個人名で電話をかけたりすることで被害者を怖がらせ、その雇用主に身代金を要求する手口を目にした」 「この種の手口は、システムやデータを標的とする純粋に技術的な攻撃から人間を標的とする攻撃にランサムウェアが変化していることを示している」(マッケンジー氏)

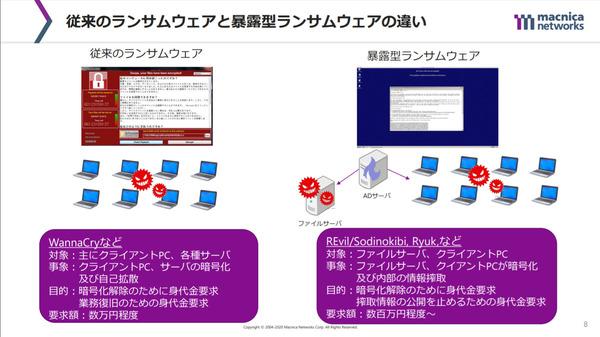

ランサムウェア攻撃の新旧の手口

データの盗難と漏えいは最も頻繁に利用される手口だ。ランサムウェア攻撃を受けたら、まずはデータ侵害を受けた可能性があると考えるのが妥当だ。Sophosが行った調査によると、運輸物流企業に対するConti攻撃では交通事故の調査結果(運転手の名前や死亡者など)を含むデータが盗まれていた。 2番目に多いのが、メールや電話で「個人情報を開示する」と脅迫するという前述の手口だ。これはConti、Maze、REvil、SunCryptがよく使う。 3番目に使われる手口は2番目と関連している。被害者が持っていた情報に関係する個人や企業に接触し、被害者に身代金の支払いを勧めろと脅迫する手口だ。これはCl0pとREvilが使うことが多い。 4番目は、当局に通報しないように警告して被害者を沈黙させる手口だ。最近はメディアに伝えないように警告する手口も増えている。元々は被害者が身代金の支払いを回避するために他者に助けを求めるのを防ぐことが目的だった。最近はランサムウェア集団が自分たちのイメージを気にする傾向が見られるという。] 2021年10月、ContiはJVCケンウッドとの交渉過程がリークされたことを不満とし、交渉過程がメディアや研究者の手に渡ったら交渉を打ち切り、入手したデータを意地でも公開するとコメントした。 最近急速に広がっている手口は、身代金の減額と引き換えに標的の内部関係者を募り、他者にランサムウェア攻撃するというものだ。Sophosが調査したケースでは、「LockBit 2.0」を操る犯罪者が身代金の要求とともに広告を掲載し、被害企業のサードパーティーやパートナーへの攻撃に加担する人を募集した。 他にも、何らかの方法で被害者のIT活動を妨げ、新たな不安を引き起こして身代金支払いの可能性を高める手口がある。ドメイン管理者のパスワードをリセットしてログインを不可能にする、バックアップを全て削除する、標的のWebサイトにDDoS(分散型サービス拒否)攻撃を仕掛ける、身代金メモを連続的に印刷してオフィスのプリンタを使用不能にするといった行為が確認されている。 「ファイルを暗号化してもバックアップから復元できることが多いので攻撃を暗号化に限定しなくなった。これは多層防御アプローチがいかに重要かを示している」(マッケンジー氏)

TechTargetジャパン